不是每一種NDR都是這么智能

隨著數(shù)字化轉(zhuǎn)型的浪潮,各種組織越來越多地發(fā)現(xiàn)自己受到了網(wǎng)絡(luò)攻擊,勒索軟件、欺詐、證書盜竊、個人身份信息盜竊和知識產(chǎn)權(quán)盜竊每天都在全球發(fā)生。IT團(tuán)隊通常會使用和部署眾多的網(wǎng)絡(luò)安全工具來組建安全堆棧從而降低風(fēng)險。安全架構(gòu)的許多組件都是大家耳熟能詳?shù)模热绶阑饓ΑPN、IDS/IPS、終端檢測和響應(yīng)、安全事件和事件管理(SIEM)等。在過去的十年中,安全專業(yè)人員已經(jīng)轉(zhuǎn)向如何檢測攻擊和其他惡意活動,而不是僅僅專注于預(yù)防。SIEM和IDS曾經(jīng)被認(rèn)為是檢測的最佳解決方案,但它們很快就耗盡了潛在的用途,需要進(jìn)一步的演進(jìn),所以又衍生出更多的檢測類技術(shù)和產(chǎn)品,IDS、IPS、EDR、NDR…很多朋友被這些不斷更新的安全技術(shù)和產(chǎn)品弄暈了頭,今天我們來聊聊這些安全產(chǎn)品的區(qū)別以及演進(jìn)變化。

什么是IDS&IPS?

入侵檢測系統(tǒng) (IDS) 和入侵防御系統(tǒng)(IPS) 會持續(xù)監(jiān)控網(wǎng)絡(luò),識別異常形成告警和log,阻止安全事件發(fā)生,并向安全管理員報告這些事件。

IDS/IPS主要基于特征或簽名檢測技術(shù),對已知威脅和漏洞進(jìn)行實時檢測和在線阻斷(IPS),成本低效率高。

什么是EDR?

EDR全稱是終端檢測與響應(yīng)(Endpoint Detection and Response),它主要作用于主機(jī)側(cè),會在發(fā)現(xiàn)威脅時觸發(fā)告警并自動響應(yīng),并處理掉相關(guān)威脅。通過部署在終端上的軟件代理,EDR列出檢測端點上已知的惡意軟件和可疑活動的清單,如注冊表更改和密鑰文件操作。

什么是NDR?

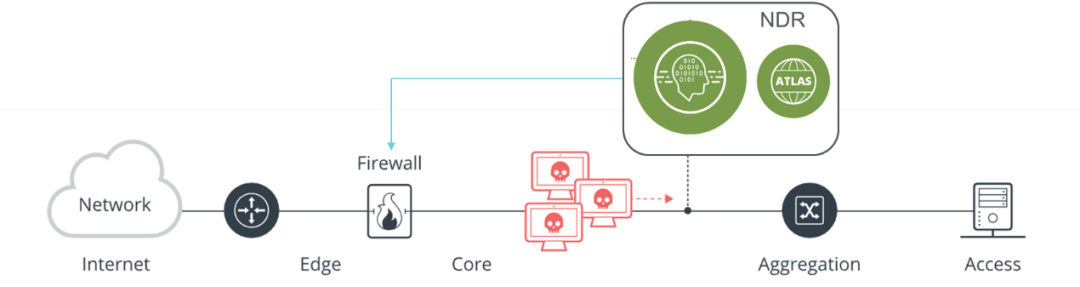

NDR全稱是網(wǎng)絡(luò)檢測和響應(yīng)(Network Detection & Response),利用網(wǎng)絡(luò)流量進(jìn)行作業(yè),提供威脅檢測與預(yù)警能力,并提供威脅響應(yīng)。NDR解決方案旨在幫助安全分析師在網(wǎng)絡(luò)上和/或云中發(fā)現(xiàn)正在進(jìn)行或已經(jīng)發(fā)生的惡意活動的證據(jù)。NDR是攻擊專業(yè)化和定向化趨勢下出現(xiàn)的主動防御產(chǎn)品,側(cè)重在基于實時或歷史流量做異常檢測和主動的威脅狩獵。

從某種意義上說,NDR工具是有效的“下一代IDS”。NDR和舊的IDS工具之間的一個很大的區(qū)別是:它主要使用威脅情報、機(jī)器學(xué)習(xí)等非簽名技術(shù)來檢測網(wǎng)絡(luò)中的可疑流量。NDR工具通常會使用多種機(jī)器學(xué)習(xí)(Machine Learning)技術(shù)來識別正常的基線和異常流量,而不是靜態(tài)規(guī)則或IDS簽名。從歷史上看,IDS的主要缺點是操作費時費力,效率有限,并且可能產(chǎn)生大量的誤報。

NDR的出現(xiàn)是為了發(fā)現(xiàn)和補(bǔ)救某些類型的攻擊。高級持續(xù)威脅(Advanced Persistent Threat APT)通常由國家情報機(jī)構(gòu)的行為者實施,目的是收集外國公司和機(jī)構(gòu)的情報、盜取知識產(chǎn)權(quán)或破壞。APT的行為者可能還包括資金充足但不道德的公司和黑客組織。他們的目標(biāo)通常是長期駐留在受害者的數(shù)字資產(chǎn)上,因此使用了“持久(Persistent)”這個詞。APT組織歷來是最可能使用零日漏洞的,這使它們不容易被IDS、EDR檢測到。在過去的幾年里,網(wǎng)絡(luò)犯罪集團(tuán)已經(jīng)開始使用APT策略和戰(zhàn)術(shù)來對付他們的受害者:獲取資源,竊取數(shù)據(jù),然后引爆勒索軟件。部署適當(dāng)?shù)腘DR工具可以更好地發(fā)現(xiàn)從初始失陷設(shè)備向組織內(nèi)其他目標(biāo)資產(chǎn)的橫向移動,失陷的特權(quán)憑證的使用,以及數(shù)據(jù)泄露行為。

NDR工具也被部署在OT/ICS/IIoT環(huán)境中提供可見性,在這些環(huán)境中通常由于系統(tǒng)無法安裝端點代理而無法部署EDR解決方案。企業(yè)經(jīng)常將OT/ICS/IIoT設(shè)備與自己的通用IT網(wǎng)絡(luò)隔離,以達(dá)到遏制的目的。這樣的網(wǎng)絡(luò)劃分確實很有用,這些專門網(wǎng)絡(luò)和通用網(wǎng)絡(luò)以及后端網(wǎng)絡(luò)之間的控制點是部署NDR的邏輯位置。

有什么區(qū)別?

傳統(tǒng)上,IPS多數(shù)部署在網(wǎng)絡(luò)邊界,對已知威脅和漏洞進(jìn)行高效攔截,但難以發(fā)現(xiàn)APT攻擊且難以事后取證,回顧IDS/IPS的使用歷史,它們的主要缺點是操作費時費力,效率有限,并且可能產(chǎn)生大量的誤報。EDR主要用來監(jiān)控和緩解端點攻擊,這些攻擊通常集中在計算機(jī)和服務(wù)器上。NDR監(jiān)控南北向和東西向的網(wǎng)絡(luò)流量,能夠在相對更廣的視角上為組織提供全網(wǎng)絡(luò)范圍的實時可見性。

傳統(tǒng)的網(wǎng)絡(luò)安全解決方案專注于發(fā)現(xiàn)安全威脅,這種方法確實適用于試圖訪問網(wǎng)絡(luò)的活動威脅。防火墻和終端安全等傳統(tǒng)工具可以阻止有害數(shù)據(jù)進(jìn)入網(wǎng)絡(luò),但對已經(jīng)入侵系統(tǒng)的有害數(shù)據(jù)卻無能為力,因此組織還需要檢測當(dāng)前駐留在網(wǎng)絡(luò)中的惡意軟件和有害行為者。在已駐留威脅和新型的威脅發(fā)現(xiàn)方面,由于不斷監(jiān)控網(wǎng)絡(luò)流量和利用了威脅情報、機(jī)器學(xué)習(xí)等新技術(shù),NDR相對于IDS/IPS是更可靠、準(zhǔn)確和全面的數(shù)據(jù)來源。但在已知威脅的檢測和防護(hù)上,由于IDS/IPS已經(jīng)是非常成熟的技術(shù),性價比更高。所以,NDR并不是IDS/IPS完全的替代關(guān)系,而是互補(bǔ)的關(guān)系。

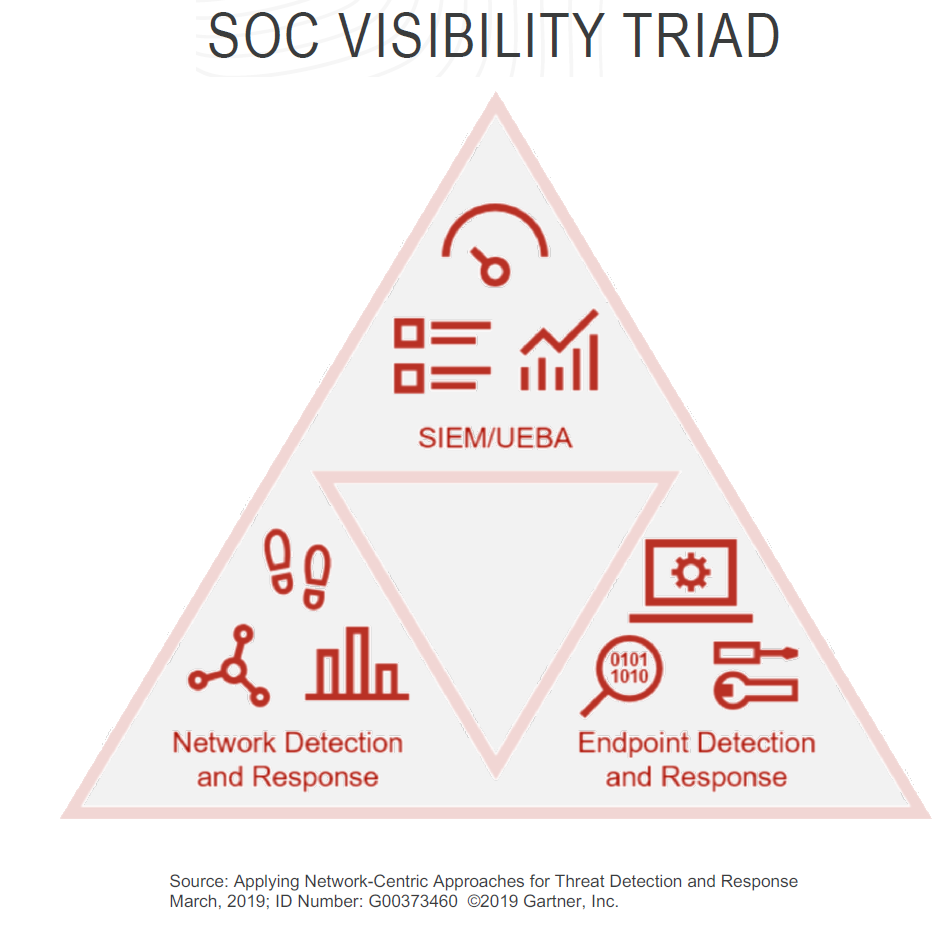

用戶對NDR的關(guān)注

Gartner在2019年《應(yīng)用網(wǎng)絡(luò)中心方法進(jìn)行威脅檢測和響應(yīng)》一文中提出了SOC可見性三位一體論,SOC應(yīng)該擁有自己的可見性核心SIEM/UEBA、NDR和EDR。SOC三位一體尋求顯著降低攻擊者在您的網(wǎng)絡(luò)上運行足夠長的時間以實現(xiàn)其目標(biāo)的機(jī)會。這些(SIEM/日志、網(wǎng)絡(luò)流量、端點數(shù)據(jù))應(yīng)該被視為集成系統(tǒng)的數(shù)據(jù)源,從而實現(xiàn)基于行為的偵探分析、威脅狩獵以及取證調(diào)查。

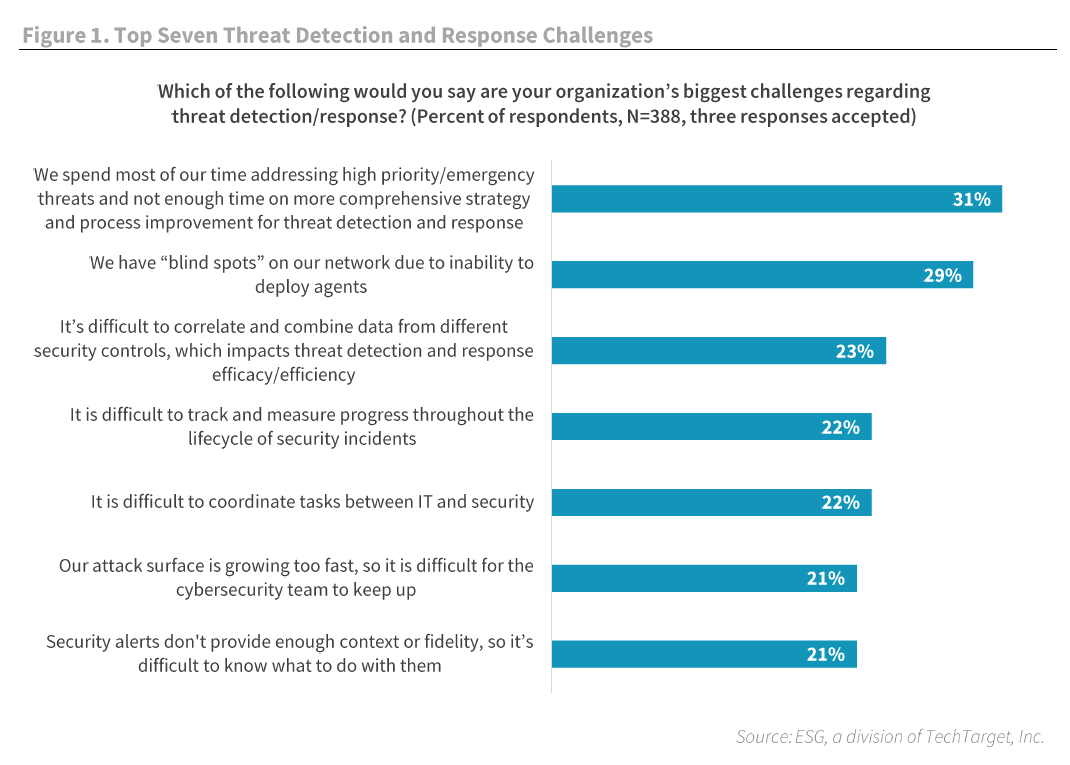

來自ESG的關(guān)于威脅檢測和響應(yīng)的最大挑戰(zhàn)的調(diào)查報告顯示:

1、我們將大部分時間用于處理高優(yōu)先級/緊急威脅,而沒有足夠的時間用于更全面的戰(zhàn)略和改進(jìn)威脅檢測和響應(yīng)流程

2、由于無法部署代理,我們的網(wǎng)絡(luò)上存在“盲點”

3、很難關(guān)聯(lián)和組合來自不同安全控制的數(shù)據(jù),這將影響威脅檢測和響應(yīng)功效/效率

4、很難跟蹤和衡量安全事件整個生命周期的進(jìn)展

5、網(wǎng)絡(luò)和安全之間很難協(xié)調(diào)任務(wù)

6、我們的攻擊面增長太快,所以網(wǎng)絡(luò)安全團(tuán)隊很難跟上

7、安全警報沒有提供足夠的上下文或保真度,因此很難知道如何處理它們

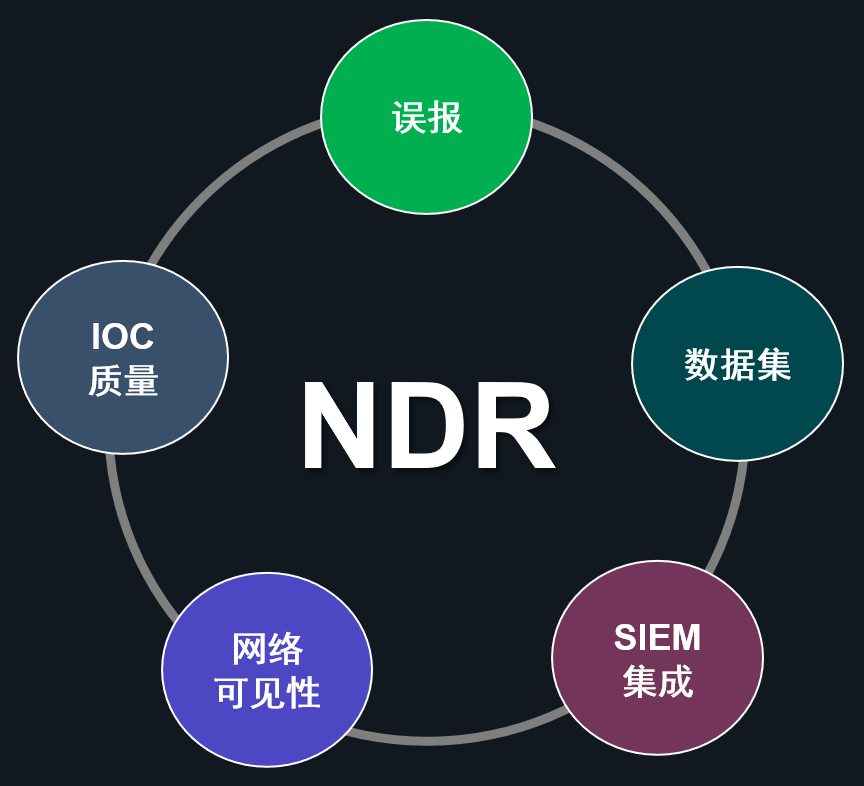

從用戶對NDR的關(guān)注來看,主要集中在以下五個方面:

誤報

過多的誤報需要許多人力時間來驗證,不同類型的算法會產(chǎn)出不同的結(jié)果,告警沒有足夠的上下文,缺乏對算法的可見性,因此無法查找事件的驗證數(shù)據(jù)。此外許多機(jī)器學(xué)習(xí)有高算力要求,需要高質(zhì)量的數(shù)據(jù)和高技能的工程師。

SIEM集成

SIEM軟件授權(quán)許可非常昂貴,維護(hù)和操作SIEM基礎(chǔ)設(shè)施的成本很高,并且需要太多的資源和時間。SIEM適合于檢測已知的威脅,但對于檢測未知的威脅不太有效,雖然經(jīng)驗豐富的網(wǎng)絡(luò)安全分析師可以從使用SIEM中受益,但資歷較淺的人除了查看基本的儀表板外,往往很難做其他事情。由于數(shù)據(jù)的不完整,SIEM不太適合某些用例。

網(wǎng)絡(luò)可見性

隨著組織試圖彌合SIEM和端點檢測和響應(yīng)工具之間的差距,整個安全行業(yè)迅速采用了NDR。但是,如果網(wǎng)絡(luò)中移動的數(shù)據(jù)不是完全可見的,就像加密的流量一樣,完全保護(hù)是不可能的。需要優(yōu)化的NDR,如果你看不到問題,你就無法解決它。

威脅情報的質(zhì)量

威脅情報饋源有望改善態(tài)勢感知,增強(qiáng)網(wǎng)絡(luò)防御能力,并提供資源優(yōu)先級的數(shù)據(jù)。威脅情報要求精準(zhǔn)性和廣泛的覆蓋率,但并不是所有的威脅情報源都有很好質(zhì)量。情報信息的噪音有多大?情報的可信度有多高?他們是如何獲得情報?什么/誰是威脅的供應(yīng)商來源?提供的是感興趣的威脅?生成信息需要多長時間?它的共享速度有多快?你能及時地利用這些信息做出行動決策嗎?共享基礎(chǔ)設(shè)施是什么?你能自動化訪問嗎?你能以自動化的方式訪問和注入操作過程嗎?信息的使用和存在是否一致?

數(shù)據(jù)集

威脅檢測的數(shù)據(jù)源是事實來源,糟糕的數(shù)據(jù)會導(dǎo)致糟糕的分析結(jié)果。許多NDR是基于Netflow作為數(shù)據(jù)源并按需抓包,沒有充分的證據(jù),無法回溯調(diào)查,只有基于連續(xù)包的捕獲和持續(xù)監(jiān)控的NDR,才能實現(xiàn)提前預(yù)警和回溯調(diào)查根源分析。

什么是高級NDR?

并不是每一種牛奶都叫特侖蘇,不同的NDR也一樣。區(qū)別于上一代的NDR解決方案,NETSCOUT公司推出的Omnis Cyber Intelligence(簡稱OCI)威脅智能平臺是一種高級NDR,最大的不同在于所使用數(shù)據(jù)的質(zhì)量和通過ASI專利技術(shù)進(jìn)行智能數(shù)據(jù)分析能力。

高級NDR包括以下特點:

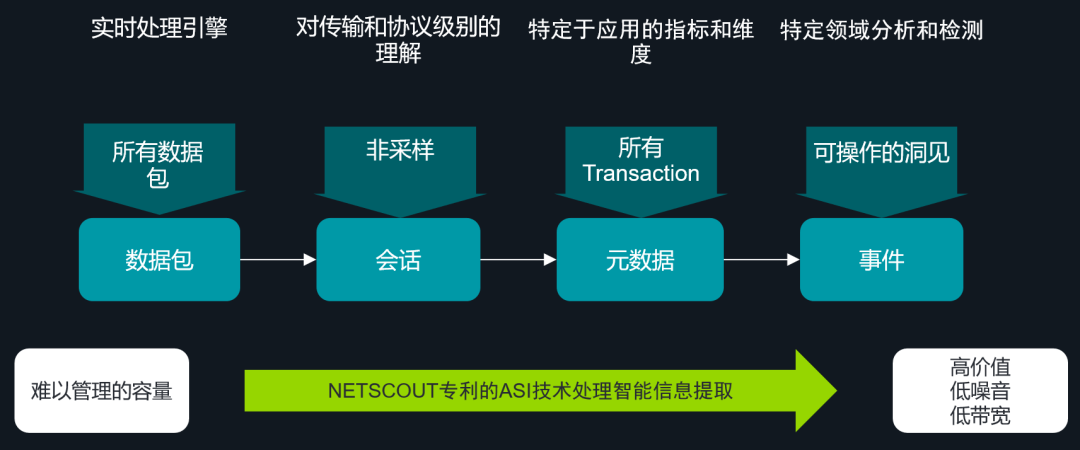

基于非采樣的全量數(shù)據(jù)包,而非Flow

NetFlow是NDR的一個常見數(shù)據(jù)源。用NetFlow來獲得整體的網(wǎng)絡(luò)可見性可能很好,但它太淺,信息數(shù)據(jù)不完整,無法提供針對原始報文的可見性,而原始報文對于檢測更高級的攻擊(如APT、隧道攻擊)是必需的。OCI這種高級NDR使用非采樣的全量數(shù)據(jù)包作為數(shù)據(jù)源,通過ASI專利技術(shù)進(jìn)行智能數(shù)據(jù)分析和威脅檢測。

線速捕獲和存儲原始數(shù)據(jù)包

通過其專門的網(wǎng)絡(luò)捕獲模塊,高級NDR在整個攻擊的生命周期中提供連續(xù)的線速的數(shù)據(jù)包捕獲和存儲。上一代NDR解決方案往往僅在觸發(fā)警報時進(jìn)行包捕獲,常常難以有效溯源調(diào)查,我們可以想象一種情況:如果一種新型威脅發(fā)生時,NDR并沒有產(chǎn)生告警,那這種威脅很可能被其漏過,NDR沒有捕獲和存儲與該威脅相關(guān)的數(shù)據(jù)包,我們要想對它進(jìn)行回溯取證就無從下手。

實時提取元數(shù)據(jù)的能力

高級NDR專用的網(wǎng)絡(luò)檢測引擎可以大規(guī)模地進(jìn)行深度包檢測(DPI技術(shù)),線速捕獲完整數(shù)據(jù)包并提取2-7層的高質(zhì)量、高價值和低容量的元數(shù)據(jù)。同時對這些元數(shù)據(jù)進(jìn)行威脅情報富化和分析,以實現(xiàn)實時和歷史威脅檢測。

本地存儲和分析

在本地保存完整的原始數(shù)據(jù)包和元數(shù)據(jù)(無需將它們發(fā)送到云),因此既不需要占用高額的存儲資源,也不會降低數(shù)據(jù)完整性,還可以利用索引技術(shù)快速訪問保存的原始數(shù)據(jù)包和元數(shù)據(jù),以便進(jìn)行響應(yīng)性分析和長期調(diào)查。

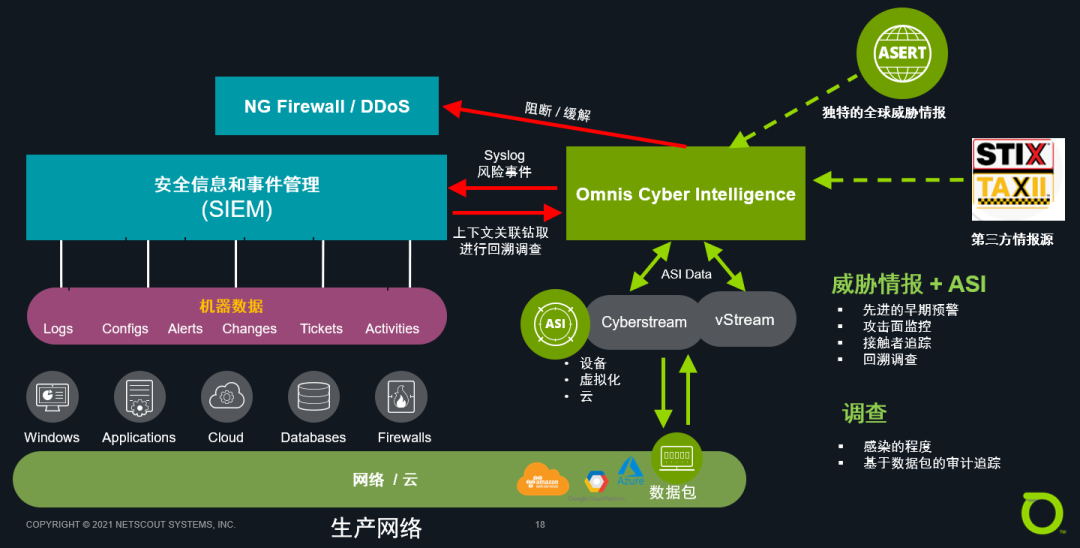

精心策劃的威脅情報

NETSCOUT的ASERT(Active Threat Level Analysis System)是一個全球安全響應(yīng)與威脅研究的精英團(tuán)隊,為當(dāng)今的企業(yè)和網(wǎng)絡(luò)運營商提供世界級的網(wǎng)絡(luò)安全研究和分析。ASERT擁有大量的研究DDoS、僵尸網(wǎng)絡(luò)和APT的安全專家,通過管道、逆向工程、蜜罐等方式研究全球的威脅情況,為客戶提供安全態(tài)勢和戰(zhàn)略情報,并通過ATLAS Intelligence Feed(簡稱AIF)為NETSCOUT的安全產(chǎn)品和服務(wù)提供威脅情報,為客戶創(chuàng)造最大價值。

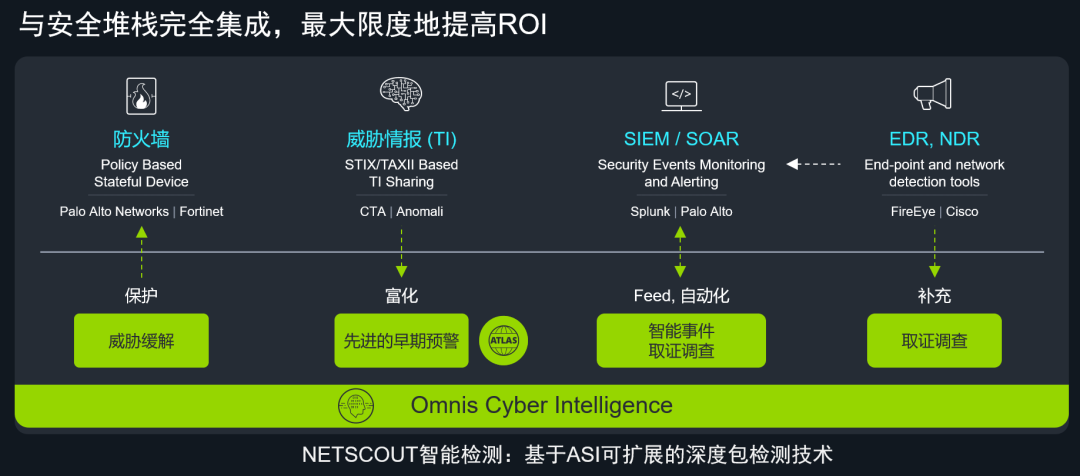

完全集成和數(shù)據(jù)輸出

完全融入現(xiàn)有的安全生態(tài)系統(tǒng)。例如,通過向SIEM/SOAR提供元數(shù)據(jù)和數(shù)據(jù)包輸出的能力,以便與其他數(shù)據(jù)(例如,EDR、SIEM日志或威脅情報)結(jié)合,以便用戶分析。

有了OCI這種高級NDR,能夠真正提升網(wǎng)絡(luò)團(tuán)隊和安全團(tuán)隊的協(xié)作有效性:為網(wǎng)絡(luò)團(tuán)隊提供安全視角快速判斷性能下降或通信故障是否由安全事件造成;安全團(tuán)隊獲得最高質(zhì)量的網(wǎng)絡(luò)數(shù)據(jù)用于事件分析與調(diào)查取證;基于同樣的網(wǎng)絡(luò)數(shù)據(jù)包的分析,網(wǎng)絡(luò)運維團(tuán)隊與安全防護(hù)團(tuán)隊實現(xiàn)協(xié)同工作并能共享底層數(shù)據(jù),避免重復(fù)投資。

NETSCOUT如何幫助您?

這個長期困擾管理、制造和IT人員的IIoT性能問題從而得到根本解決,使工廠運營恢復(fù)到可靠水平,這讓整個團(tuán)隊大大松了口氣。

30多年來,NETSCOUT的核心競爭力一直是捕獲數(shù)據(jù)包和可擴(kuò)展的DPI深度包檢測技術(shù)。NETSCOUT的ASI自適應(yīng)服務(wù)智能專利技術(shù)將這些數(shù)據(jù)包轉(zhuǎn)換為豐富的獨特的2-7層元數(shù)據(jù),我們稱之為智能數(shù)據(jù)。

NETSCOUT的Omnis Cyber Intelligence解決方案可以使用智能數(shù)據(jù)提供以下功能:

無邊界的可視性

Omnis CyberStream是一種高度可伸縮的數(shù)據(jù)包捕獲、分類和存儲的探針設(shè)備,提供on-prem和虛擬化部署方式,支持南北向和東西向流量監(jiān)控,為您提供跨越數(shù)據(jù)中心和云環(huán)境的360°全景可視性。

智能診斷

與持續(xù)的威脅情報源相結(jié)合,使您能夠隨時了解所有已知的威脅指標(biāo);NETSCOUT提供多種類型的檢測,包括智能的網(wǎng)絡(luò)數(shù)據(jù)統(tǒng)計和行為分析,通過OCI使用威脅情報(AIF或第三方)來填補(bǔ)其他網(wǎng)絡(luò)安全工具留下的監(jiān)控盲點。

智能融合

NETSCOUT與Splunk、PaloAlto Networks和AWS Security Hub等多個合作伙伴產(chǎn)品的無縫集成,使您的整個安全堆棧更強(qiáng)大、更可靠。高級NDR不僅僅是“檢測”威脅:它還有助于阻止威脅。OCI與您的防火墻集成,以支持在邊界自動阻斷威脅。NETSCOUT的智能數(shù)據(jù)可以輸出,并與您的其他數(shù)據(jù)來源相結(jié)合,填補(bǔ)可見性的空白,以提高事件調(diào)查效率,減少平均解決時間(MTTR)。

-

最新動態(tài)

-

光傳感產(chǎn)品 Niagara Bypass交換機(jī) Netscout 網(wǎng)絡(luò)設(shè)備 Uila 虛擬化性能監(jiān)控 Fortinet 網(wǎng)絡(luò)安全 iRecovery網(wǎng)絡(luò)故障自愈系統(tǒng) NetAlly手持儀表 Napatech 網(wǎng)絡(luò)加速卡 恒景數(shù)據(jù)包中轉(zhuǎn)交換機(jī) 思科Cisco 光電模塊 星融元 安立Anritsu Mellanox交換機(jī) 安全加速器

-

Niagara Networks解決方案 Netscout 解決方案 Uila解決方案 FORTINET解決方案 iRecovery 網(wǎng)絡(luò)故障自愈系統(tǒng) NetAlly解決方案 MultiLane端口測試解決方案

-

公司介紹 廠商介紹 聯(lián)系我們 加入我們 最新動態(tài)

郵箱 y.k@whpermanent.com

電話 027-87569272

地址 湖北省武漢市洪山區(qū)文化大道555號融創(chuàng)智谷A10-5

關(guān)注恒景

獲取最新案例及解決方案

">

恒景動態(tài)

恒景動態(tài)