地毯式轟炸—2024年DDoS攻擊的霰彈槍

從2016年開始,NETSCOUT ASERT觀察到對(duì)手針對(duì)整個(gè)CIDR塊而不是單個(gè)IP地址發(fā)起DDoS攻擊,這種現(xiàn)象被稱為地毯式轟炸DDoS攻擊(也稱之為掃段攻擊)。地毯式轟炸是一個(gè)軍事用語,指像在地板上鋪地毯一樣地使用大量的無制導(dǎo)炸彈覆蓋轟炸某一地域,殺傷和摧毀該地域的人員、裝備。在DDoS攻擊領(lǐng)域,地毯式轟炸這種目標(biāo)方法旨在使防御者檢測(cè)和分類入站的DDoS攻擊更具挑戰(zhàn)性,因?yàn)榇蠖鄶?shù)DDoS防御系統(tǒng)僅依賴于為特定主機(jī)設(shè)置的每秒包數(shù)(pps)和/或每秒比特?cái)?shù)(bps)閾值來檢測(cè)入站DDoS攻擊流量。而地毯式轟炸DDoS攻擊通過將攻擊流量分散到一個(gè)或多個(gè)更大的子網(wǎng)或超級(jí)網(wǎng)絡(luò),攻擊者希望避免觸發(fā)DDoS攻擊警報(bào),使防御者了解他們受到攻擊的能力復(fù)雜化,并使他們更難以緩解這些攻擊,以及混淆攻擊的預(yù)期目標(biāo)。迄今為止觀察到的幾乎所有地毯式轟炸攻擊都使用了眾所周知的反射/放大DDoS攻擊載體,如DNS、NTP和TCP反射/放大。

利用TCP反射/放大的地毯式轟炸攻擊已被用于針對(duì)無線和有線寬帶接入網(wǎng)絡(luò),缺乏高級(jí)DDoS防御系統(tǒng)的防御者可能會(huì)發(fā)現(xiàn),很難將入站的攻擊流量與出站的Web瀏覽和其他普通用戶活動(dòng)的合法響應(yīng)區(qū)分開來。最初,這些攻擊只針對(duì)少數(shù)幾個(gè)國(guó)家,但迅速擴(kuò)展到世界其他地區(qū)。

分析

為了識(shí)別地毯式DDoS攻擊,NETSCOUT的ASERT團(tuán)隊(duì)不僅分析來自ATLAS Visibility程序的DDoS攻擊警報(bào),還分析了專門配置的DDoS反射/蜜罐,這為我們提供了對(duì)攻擊動(dòng)態(tài)的詳細(xì)了解。這種對(duì)全球地毯式攻擊的可見性使我們能夠在產(chǎn)品特性和增強(qiáng)方面做出明智的決定,以對(duì)抗這種技術(shù)。此外,我們使用收集到的數(shù)據(jù)來詳細(xì)了解攻擊的特征,我們將在下面進(jìn)行分析描述。

地毯式轟炸攻擊的規(guī)模

DDoS攻擊者用來攻擊目標(biāo)的最常見的方法是對(duì)他們選擇的單個(gè)IP地址發(fā)送他們可以啟動(dòng)的最大攻擊。幾十年來,這一直是主要的選擇,導(dǎo)致大多數(shù)DDoS解決方案通過基于主機(jī)的監(jiān)控來解決這個(gè)問題,但這不足以檢測(cè)和緩解大多數(shù)的地毯式攻擊。如果攻擊者要對(duì)單個(gè)主機(jī)發(fā)起100 Gbps的攻擊,世界上幾乎每個(gè)服務(wù)提供商都可能在流量到達(dá)目標(biāo)之前檢測(cè)到并緩解流量。然而,如果同一個(gè)攻擊者決定使用地毯式轟炸技術(shù),他們?nèi)匀豢梢园l(fā)動(dòng)100 Gbps的攻擊,但同時(shí)針對(duì)的是1000臺(tái)主機(jī),這將導(dǎo)致每臺(tái)主機(jī)接收到12.5 Mbps的流量,避免了DDoS檢測(cè)系統(tǒng)中幾乎所有的帶寬閾值,但導(dǎo)致網(wǎng)絡(luò)上的整體流量相同。雖然攻擊者想要摧毀的特定主機(jī)可能不會(huì)遭受到整個(gè)流量洪流,但由于地毯式DDoS 使整個(gè)CIDR塊飽和,整個(gè)網(wǎng)絡(luò)可能會(huì)遭受降級(jí)或中斷。

地毯式轟炸攻擊的持續(xù)時(shí)間

這些攻擊大多是相對(duì)短暫的,其中高達(dá)90%的攻擊會(huì)持續(xù)一分鐘。出于避免攻擊被檢測(cè)到的愿望,以及用于啟動(dòng)它們的DDoS租用服務(wù)的經(jīng)濟(jì)性,都可能導(dǎo)致短時(shí)間攻擊的流行。大多數(shù)Booter/Stresser服務(wù)允許以合理的價(jià)格(有時(shí)是免費(fèi)的)對(duì)單個(gè)主機(jī)進(jìn)行攻擊,然而,沒有多少能夠在不支付額外費(fèi)用的情況下同時(shí)瞄準(zhǔn)多個(gè)目標(biāo)IP。因此,許多持續(xù)時(shí)間較長(zhǎng)的攻擊可能是由更老練、更持久的攻擊者實(shí)施的,而不是投機(jī)取巧的玩家試圖讓對(duì)手離線。當(dāng)然,也有例外,我們看到一次攻擊持續(xù)長(zhǎng)達(dá)24小時(shí)。

地毯式轟炸的攻擊頻率和目標(biāo)

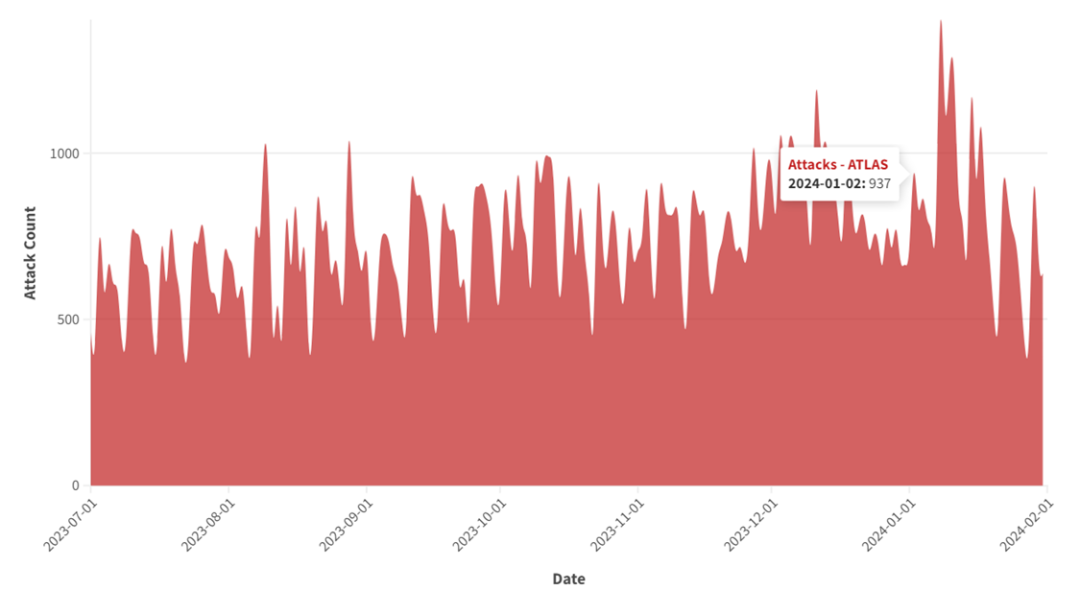

NETSCOUT的反射/放大蜜罐平均每天看到6000次地毯式DDoS攻擊,這意味著自2023年7月以來超過40萬次地毯式轟炸攻擊,這是一個(gè)保守的數(shù)字,因?yàn)槲覀冊(cè)诒痉治鲋兄豢紤]了非TCP反射/放大地毯式轟炸攻擊。此外,我們的ATLAS系統(tǒng)平均每天對(duì)大約740次高帶寬地毯式轟炸攻擊進(jìn)行分類(如圖1)。雖然這與我們的反射/放大蜜罐觀察結(jié)果相比似乎很小,但請(qǐng)注意,ATLAS系統(tǒng)主要分析的是服務(wù)提供商網(wǎng)絡(luò)中生成的警報(bào),其中帶寬閾值可能僅在單個(gè)主機(jī)接收到多Gbps的特定類型的反射/放大DDoS攻擊流量后才會(huì)觸發(fā)。

圖1:ATLAS觀測(cè)到的地毯式轟炸攻擊數(shù)量

在每次地毯式攻擊中,我們看到平均數(shù)百臺(tái)主機(jī)被攻擊,但我們也看到在一次攻擊中多達(dá)8000個(gè)IPv4地址被攻擊。我們經(jīng)常在全球范圍內(nèi)觀察到地毯式轟炸,反射/放大攻擊在Tbps范圍內(nèi)。經(jīng)過與客戶的對(duì)話和對(duì)同行報(bào)告的分析,ASERT達(dá)成了共識(shí):2023年地毯式轟炸襲擊的數(shù)量大幅增加,每年的增幅從30%到50%不等。

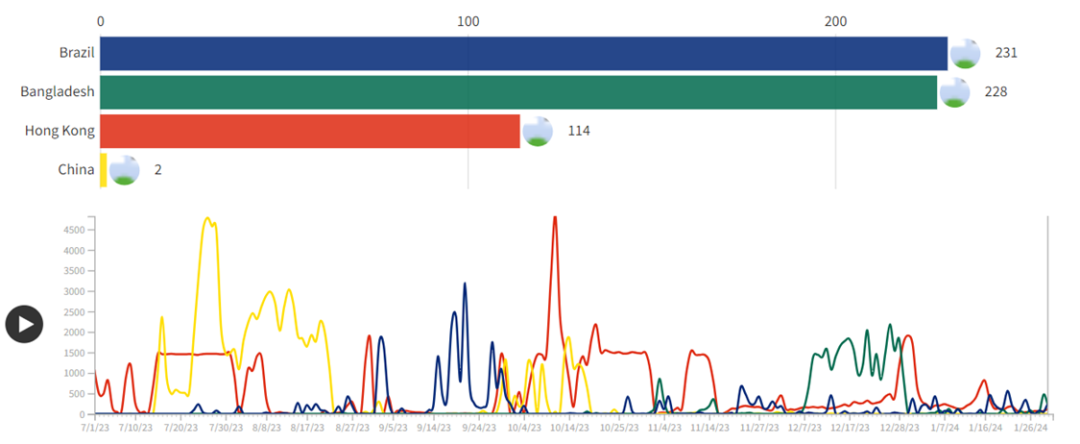

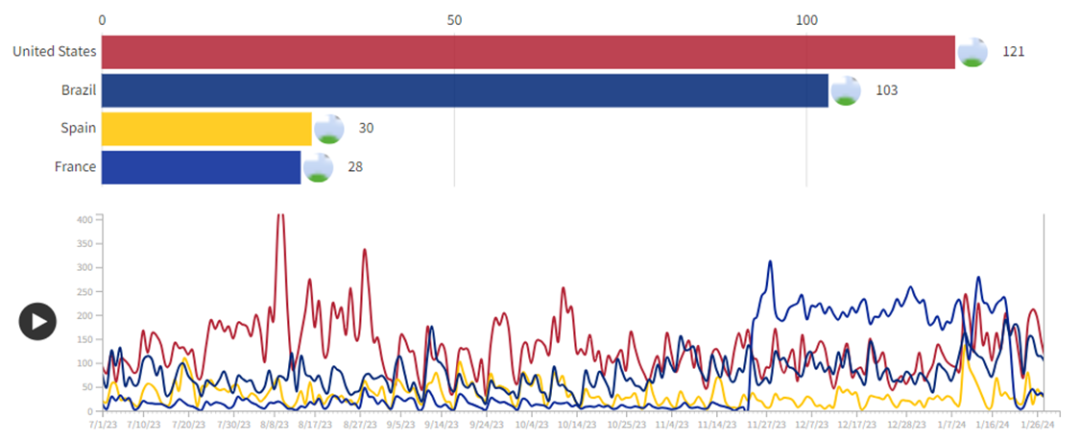

地毯式DDoS攻擊是一個(gè)全球性的問題,影響到許多不同的國(guó)家,有一些突出的目標(biāo)。從2023年下半年到2024年,美國(guó)、巴西、香港和中國(guó)大陸最常成為地毯式轟炸的目標(biāo)。(如圖2和圖3)

圖2:由NETSCOUT蜜罐觀察到的不同時(shí)段地毯式轟炸攻擊目標(biāo)

圖3:由ATLAS系統(tǒng)觀察到的的不同時(shí)段地毯式轟炸攻擊目標(biāo)

結(jié)論

地毯式DDoS攻擊帶來了DDoS檢測(cè)和緩解的范式轉(zhuǎn)變。這種攻擊的目標(biāo)方法跨越了全球的目標(biāo),并運(yùn)行了不同的載體范圍,使它們成為一個(gè)非常危險(xiǎn)的威脅,需要特別注意作為威脅來消除。NETSCOUT Sightline/TMS DDoS防御解決方案的最新創(chuàng)新使服務(wù)提供商能夠應(yīng)用新的檢測(cè)機(jī)制來檢測(cè)日益增長(zhǎng)的地毯式轟炸攻擊。像AED這樣的始終在線的解決方案提供了實(shí)時(shí)的數(shù)據(jù)包級(jí)別的保護(hù),以防止這些攻擊。地毯式轟炸無處不在,我們必須確保有足夠的保護(hù)措施來應(yīng)對(duì)這些飽和網(wǎng)絡(luò)帶寬的分布式攻擊。

-

最新動(dòng)態(tài)

-

光傳感產(chǎn)品 Niagara Bypass交換機(jī) Netscout 網(wǎng)絡(luò)設(shè)備 Uila 虛擬化性能監(jiān)控 Fortinet 網(wǎng)絡(luò)安全 iRecovery網(wǎng)絡(luò)故障自愈系統(tǒng) NetAlly手持儀表 Napatech 網(wǎng)絡(luò)加速卡 恒景數(shù)據(jù)包中轉(zhuǎn)交換機(jī) 思科Cisco 光電模塊 星融元 安立Anritsu Mellanox交換機(jī) 安全加速器

-

Niagara Networks解決方案 Netscout 解決方案 Uila解決方案 FORTINET解決方案 iRecovery 網(wǎng)絡(luò)故障自愈系統(tǒng) NetAlly解決方案 MultiLane端口測(cè)試解決方案

-

公司介紹 廠商介紹 聯(lián)系我們 加入我們 最新動(dòng)態(tài)

郵箱 y.k@whpermanent.com

電話 027-87569272

地址 湖北省武漢市洪山區(qū)文化大道555號(hào)融創(chuàng)智谷A10-5

關(guān)注恒景

獲取最新案例及解決方案

">

恒景動(dòng)態(tài)

恒景動(dòng)態(tài)